Nova vulnerabilidade critica no FortiOS – CVE-2024-21762

Uma Nova vulnerabilidade foi publicada na última quinta-feira (08/02/2024), a Fortinet divulgou essa vulnerabilidade crítica para o FortiOS, que afeta o serviço de SSL-VPN, permitindo ao atacante executar códigos e comandos via requisições HTTP personalizadas, o que define como um RCE (Remote Code Execution).

Sumário do Conteúdo

Para resolver em definitivo a atualização do FortiOS, para as versões mais novas. Abaixo, apresentamos a tabela que demonstra os sistemas afetados e os que recomendamos atualizar.

| Versão | Afetada | Solução |

| FortiOS 7.6 | Não afetada | Não aplicavel |

| FortiOS 7.4 | 7.4.0 até 7.4.2 | Atualizar para 7.4.3 ou superior |

| FortiOS 7.2 | 7.2.0 até 7.2.6 | Atualizar para 7.2.7 ou superior |

| FortiOS 7.0 | 7.0.0 até 7.0.13 | Atualizar para 7.0.14 ou superior |

| FortiOS 6.4 | 6.4.0 até 6.4.14 | Atualizar para 6.4.15 ou superior |

| FortiOS 6.2 | 6.2.0 até 6.2.15 | Atualizar para 6.2.16 ou superior |

| FortiOS 6.0 | Todas as versões | Migrar para uma versão que possua a correção |

Para minimizar o impacto em configurações não existentes em novas versões, recomenda-se seguir o caminho de atualização.

Recomenda-se desativar o serviço de SSL-VPN, com o propósito de mitigar a vulnerabilidade em ambientes que não for possível realizar a atualização imediatamente. Apenas desativar o webmode não resolve o problema.

Como realizar a desativação do serviço de SSL-VPN no FortiOS.

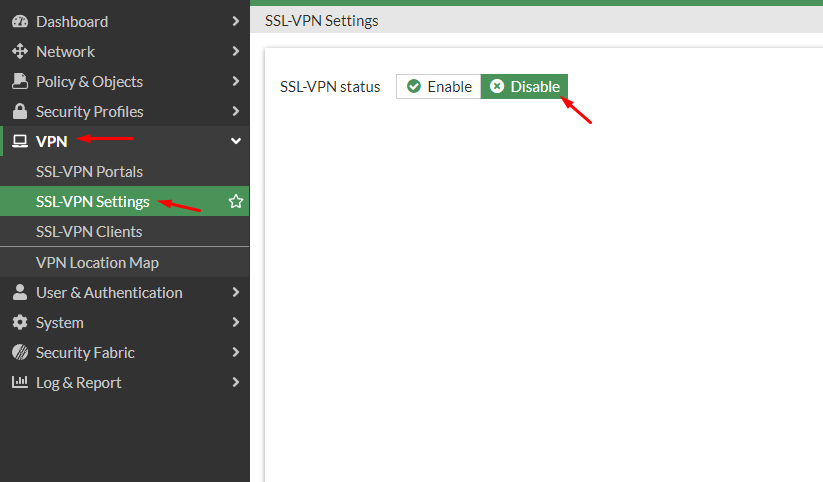

1º – Acesar o menu VPN

2º – Acesar a opção de SSL-VPN Settings

3º – E por último modificar o status para Disable.

Vale resaltar que a desativação do recurso pode impactar no ambiente produtivo, pois uma vez desativado os usuários remotos ficarão sem conectividade na vpn-ssl.

Até o momento desta matéria, não houve divulgação por parte da Fortinet sobre a forma como a vulnerabilidade foi identificada.

Você pode gostar

Mais vulnerabilidades

A vulnerabilidade em questão recebeu uma nota de 9.6 no ranking CVSSv3. Ela foi divulagada com outras 3 vulnerabilidades CVE-2024-23113, CVE-2023-44487 e CVE-2023-47537. Porém não estão sendo tratadas como exploradas ativamente.

Assim como a CVE anterior, a CVE-2024-23113, classificou-se com uma nota de 9.8 no CVSSv3, o serviço fgfm pode permitir que um invasor remoto execute códigos ou comandos por meio de requisições criadas.

O serviço de fgfm é responsável pela descoberta do fortigate pelo fortimanager.

Para mitigar essa vulnerabilidade, recomendamos desativar o serviço de fgfm em cada interface. Ao criar uma local-in-police restringindo o ip de origem do fortimanager você pode reduzir o range do ataque mas o fortios continua vulneravel. A fim de corrigir em definitivo, recomenda-se realizar a atualização do FortiOS. É possível utilizar a mesma tabela de referência da CVE anterior, com exceção da versão 6.0, que não sofreu impacto por essa vulnerabilidade.

A Nova Vulnerabilidade afetando o uso do protocolo HTTP2

Sobre a CVE-2023-44487, está foi classificada com uma nota de 5.3, esta afeta o FortiOS e o FortiProxy, pois se trata de uma vulnerabilidade ao HTTP/2. O workaround é desativar o protocolo dentro do ssl-ssh-profile, e ou no objeto de vip. Como solução definitiva é recomendado a atualização, segue abaixo a tabela.

| Versão | Afetado | Solução |

| FortiOS 7.4 | 7.4.0 até 7.4.1 | Atualizar para 7.4.2 ou superior |

| FortiOS 7.2 | 7.2.0 até 7.2.6 | Atualizar para 7.2.7 ou superior |

| FortiOS 7.0 | 7.0.0 até 7.0.13 | Atualizar para 7.0.14 ou superior |

| FortiProxy 7.4 | 7.4.0 até 7.4.1 | Atualizar para 7.4.2 ou superior |

| FortiProxy 7.2 | 7.2.0 até 7.2.7 | Atualizar para 7.2.8 ou superior |

| FortiProxy 7.0 | Todas as versões | Migrar para uma versão que possua a correção |

Fortilink também está vulnerável ?

E sobre a ultima CVE, a CVE-2023-47537, é uma vulnerabilidade de validação do certificado, cujo recebeu uma classificação de 4.4 no ranking CVSSv3. Está vulnerabilidade permite que um invasor não autenticado em uma posição de man-in-the-middle decifre e altere o canal de comunicação FortiLink entre o dispositivo FortiOS e uma instância do FortiSwitch.

Para este caso não temos um workaround, apenas a solução que é a atualização do FortiOS, segue a tabela bem como as anteriores.

| Versão | Afetado | Solução |

| FortiOS 7.4 | 7.4.0 até 7.4.1 | Atualizar para 7.4.2 ou superior |

| FortiOS 7.2 | 7.2.0 até 7.2.6 | Atualizar para 7.2.7 ou superior |

| FortiOS 7.0 | Todas as versões | Migrar para uma versão que possua a correção |

Quer saber mais sobre esse e outros tipos de conteúdo? Fique de olho no Diário de Suporte. 😉